|

|

|

|

|

Social Engineering

Im Internet begleiten uns Gefahren tagtäglich und überall. Manche davon sind leicht erkenn- und vermeidbar, andere wiederrum sind oft recht perfide und gezielte Angriffe auf die eigene Person oder die Infrastruktur. Es schadet daher nicht seinen Blick für aktuelle Betrugsmachen zu schärfen die wir im folgenden vorstellen:

Was ist Social Engineering?

Unter Social Engineering versteht man, wenn Angreifer die technischen Sicherheitsmaßnahmen von System und Software umgehen, indem sie den menschlichen Faktor als Schwachstelle ausnutzen.

Das Ziel der Angreifer ist es Benutzer zu beeinflussen, zu manipulieren oder auszutricksen, um von ihnen Daten oder Zugänge zu erhalten. Es kann Jeden treffen ob privat oder geschäftlich. Social Engineering ist eine der beliebtesten Taktiken von Angreifern, da es oft einfacher ist, als Schwachstellen in Netzwerken oder Software zu finden.

Welche Arten gibt es?

Ködern (Baiting)

Der Angreifer präpariert ein physisches Gerät, zum Beispiel einen USB-Stick, sodass dieses automatisch und unbemerkt Malware auf das System einspielt, mit dem es sich verbunden hat. Der USB-Stick wird häufig an irgendwelchen Orten liegen gelassen, wo ihn sicher jemand findet und mitnimmt.

Phishing

Wenn eine böswillige Partei eine betrügerische E-Mail sendet, die als legitime E-Mail getarnt ist und oft vorgibt, von einer vertrauenswürdigen Quelle zu stammen. Die Nachricht soll den Empfänger dazu verleiten, finanzielle oder persönliche Informationen preiszugeben oder auf einen Link zu klicken, über den Malware installiert wird.

Spear-Phishing

Dies ist ähnlich wie Phishing, aber der Angriff ist auf eine bestimmte Person oder Organisation zugeschnitten. Hierbei werden vor dem Angriff Informationen über das Ziel gesammelt, die meistens öffentlich zur Verfügung stehen, wie auf Social Media Seiten zum Beispiel.

Vorspiegeln von Tatsachen (Pretexting)

Bei einem Pretexting-Angriff könnte ein Angreifer beispielsweise vorgeben, finanzielle oder persönliche Daten zu benötigen, um die Identität des Empfängers zu bestätigen. Dies könnte in Form von E-Mails, Anrufen oder per SMS passieren.

Pharming

Bei dieser Art von Online-Betrug installiert ein Cyberkrimineller bösartigen Code auf einem Computer oder Server, der den Benutzer automatisch auf eine gefälschte Website leitet, auf der er zur Angabe persönlicher Daten verleitet werden kann.

Honigfalle (Honey Trap)

Bei diesem Angriff gibt der Social Engineer vor, eine attraktive Person zu sein, um mit einer Person online zu interagieren, eine Online-Beziehung vorzutäuschen und durch diese Beziehung sensible Informationen zu sammeln.

Wie kann man sich schützen?

Das Ziel von Social Engineering Attacken dreht sich immer um das Erlangen wichtiger Daten, um sich Zugang zu verschaffen. Daher ist neben anderen technischen Aspekten, der beste Schutz Vorsicht und eine gesunde Skepsis, wo und wem Daten angegeben werden.

Vor allem bei Mails kann man auf einige Faktoren achten und prüfen. Achten Sie auf Rechtschreibfehler und die Präsentation des Inhaltes der E-Mail. Überprüfen Sie genau die Absender E-Mailadresse, ob diese überhaupt zu dem Inhalt der Mail zu zuordnen ist.

Ein Spamfilter kann schon vieles von vorne rein heraus filtern, ansonsten kann auch der E-Mail-Header selbst überprüft werden, um die Authentizität der E-Mail zu überprüfen.

Häufig ist es auch so, dass Angreifer solche Angriffe in großen Wellen losschicken, was auch häufig in den Nachrichten berichtet wird, wenn dies der Fall ist, sollte man besonders aufpassen und skeptisch sein.

- Achten auf Rechtschreibfehler

- Absender URL genau prüfen Vertipper/Logik (z.B.

- Mailheader prüfen (Mailprogramm – reinen Text anzeigen)

- Spamfilter aktivieren

- Skeptisch sein

- Nachrichten verfolgen (Betrugswellen, etc.)

- Linkaufbau prüfen (nicht den sichtbaren Teil) 1)

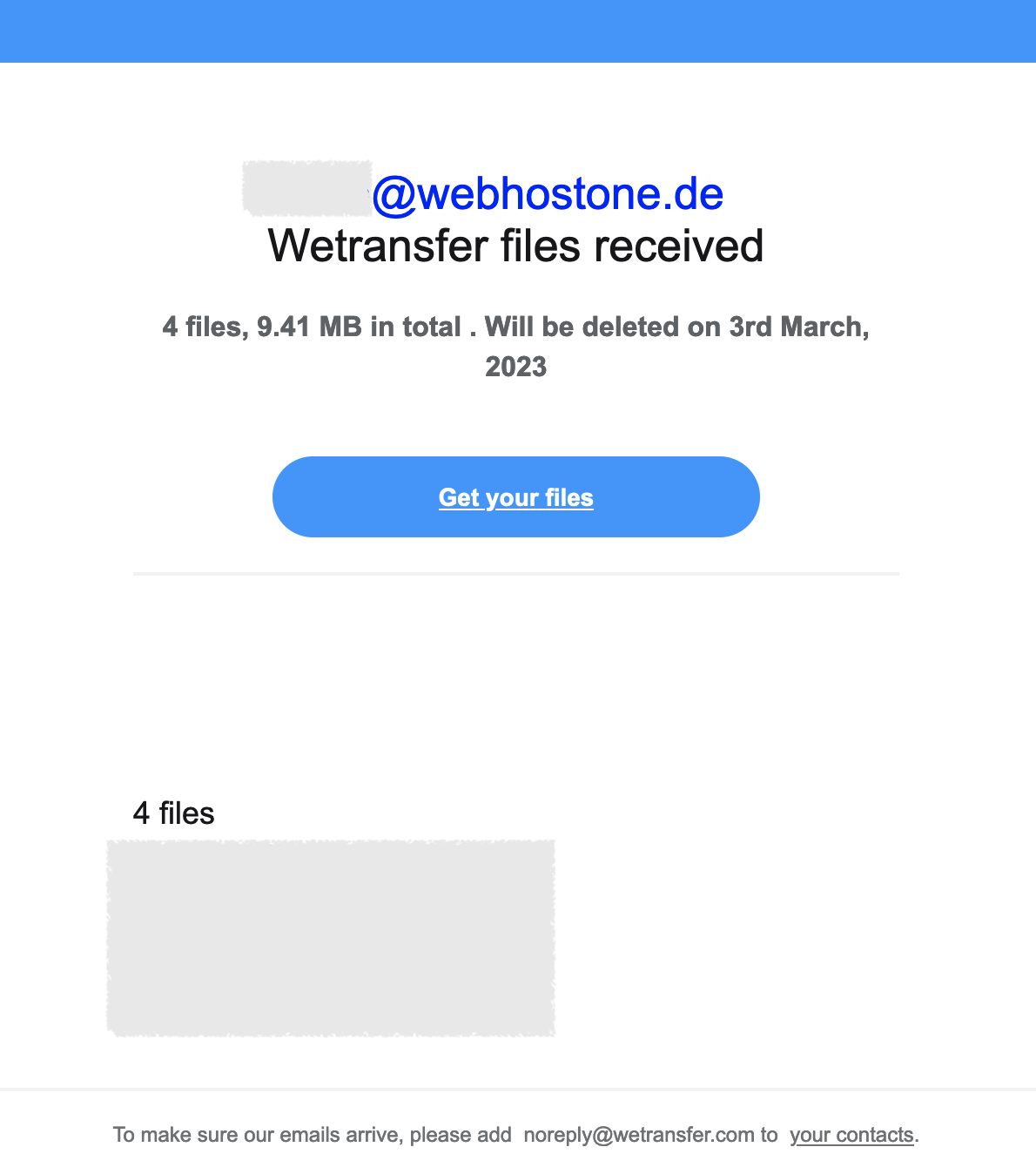

1) Die meisten html fähigen Programme (Mail, Office, Browser, etc.) hantieren mit Links mit einen sichtbaren Teil (der angeklickt wird) und der eigentlichen URL. Hat man zu schnell geklickt kann es schon zu spät sein und man befindet sich auf einer infizierten Webseite. Um das zu verhindern, lassen sich Mails in reinem Text darstellen, sodass man die URL direkt sieht oder man nutzt das Vorschaufenster die beim Überfahren mit der Maus die URL anzeigt (meist links unten). Auch hier gilt das Motto: „Genau hinsehen“ um kleine Vertipper oder verdächtige URLs zu erkennen. Beim Schreiben dieses Blogbeitrages erreichte uns z.B. eine solche Linkmanipulation, getarnt als "WeTransfer" Mail. Der echt wirkende Link "Get your files" verwies dabei auf eine externe und vermutlich durch einen Virus infizierte Seite:

Noch mehr Infos vom BSI zum Thema:

https://www.bsi.bund.de/DE/Themen/Verbraucherinnen-und-Verbraucher/Cyber-Sicherheitslage/Methoden-der-Cyber-Kriminalitaet/Social-Engineering/social-engineering_node.html